Содержание:

- 1 МВД при поддержке F.A.С.С.T. ликвидировало группировку Jewelry Team

- 2 Неизвестные слили данные клиентов ряда крупных магазинов в РФ

- 3 Исследователи создали робота для извлечения содержимого RAM

- 4 Злоумышленники создали Telegram-бот для заработка на фейковом поиске интимных фотографий

- 5 Что почитать на выходных?

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- МВД при поддержке F.A.С.С.T. ликвидировало группировку Jewelry Team.

- Неизвестные слили данные клиентов ряда крупных магазинов в РФ.

- В модах для Minecraft обнаружили малварь Fracturiser.

- Исследователи создали робота для извлечения содержимого RAM.

МВД при поддержке F.A.С.С.T. ликвидировало группировку Jewelry Team

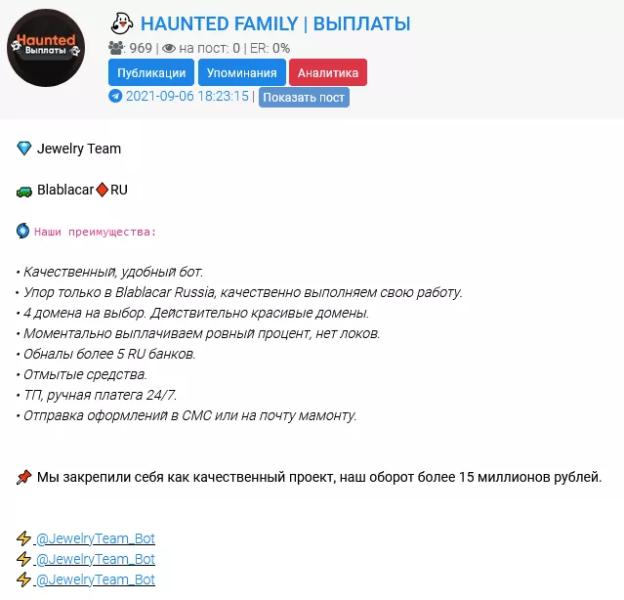

Эксперты ИБ-компании F.A.С.С.T. (бывшая Group-IB) вычислили группу мошенников Jewelry Team, которая похищала деньги россиян через популярный сервис поиска попутчиков BlaBlaCar.

Специалисты F.A.С.С.T. помогли МВД вычислить и задержать группу мошенников "Jewelry Team". На протяжении полутора лет злоумышленники похищали деньги у россиян, решивших воспользоваться популярным сервисом поиска попутчиков: https://t.co/RMJ4KlznwU pic.twitter.com/eQZW7ww88C

— F.A.C.C.T. (@F_A_C_C_T_) June 5, 2023

По данным следствия, начиная с сентября 2021 года, участники группировки размещали фейковые объявления от имени водителей. В дальнейшем общение с пользователями переводилось в мессенджер, где им скидывали ссылки на фишинговый ресурс якобы для осуществления предоплаты.

В результате мошенники получали не только «задаток» в размере от 500 до 1500 рублей, но и данные банковских карт. У одного из пользователей группировка пыталась вывести более 3 млн рублей, однако банк заблокировал этот перевод.

Исследователи предположили, что Jewelry Team создали в январе 2021 года выходцы из скам-команды HAUNTED FAMILY, либо же она была ее самостоятельным подразделением.

Данные: F.A.С.С.T.

В общей сложности F.A.С.С.T. обнаружила три десятка фишинговых сайтов, созданных для получения предоплаты.

МВД сообщило о ликвидации группировки в мае. Открыто уголовное производство по факту хищения денежных средств. Предполагаемый лидер Jewelry Team отправлен под домашний арест, один из его сообщников находится под подпиской о невыезде, другой — в СИЗО.

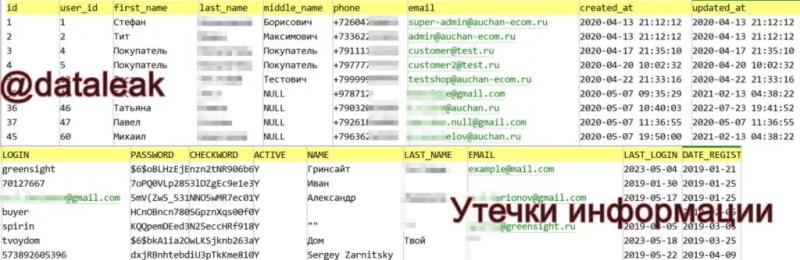

Неизвестные слили данные клиентов ряда крупных магазинов в РФ

В течение недели в открытом доступе появились данные пользователей нескольких крупных российских магазинов. Об этом сообщил Telegram-канал «Утечки информации».

Первыми в сеть утекли базы торговых сетей «Ашан» и «Твой Дом» на 7,8 млн и более 713 000 строк соответственно.

Данные: Telegram-канал «Утечки информации».

Затем злоумышленники слили дампы с данными клиентов сети магазинов одежды Gloria Jeans, магазина матрасов «Аскона» и книжного интернет-магазина book24.ru на 2-4 млн строк.

Позднее они выложили базы книжного интернет-магазина «Буквоед» (6,8 млн строк), интернет-магазина одежды «ТВОЕ» (2,2 млн строк), интернет-магазина «Леруа Мерлен» (5,1 млн строк) и сайта кулинарных рецептов «Едим Дома» (более 535 000 строк).

В большинстве слитых файлов присутствовали:

- имя/фамилия;

- логин;

- телефон;

- email-адрес;

- хешированные пароли;

- пол;

- дата рождения;

- номер карты постоянного покупателя;

- адрес доставки или самовывоза;

- IP-адрес;

- дата создания учетной записи и последнего входа в систему.

Ряд компаний, включая «Ашан», Gloria Jeans, «Эксмо-АСТ» (Book24) и «Аскона», подтвердил инцидент и начал внутреннее расследование.

Предположительно информацию слили злоумышленники, ответственные за утечку «Сбера» и других российских компаний.

Малварь Fracturiser способна:

- распространяться на все файлы JAR в системе для заражения других модов, загруженных не с CurseForge или BukkitDev;

- похищать файлы cookie и информацию для входа в ряд браузеров;

- подменять криптовалютные адреса в буфере обмена на кошельки хакеров;

- похищать учетные данных Discord, Microsoft и Minecraft.

Представители CurseForge заблокировали все учетные записи, имеющие отношение к атакам. При этом они подчеркнули, что ни один из их администраторов не был взломан.

Пользователей призвали немедленно прекратить загрузку и обновление модов для игры, а также сменить пароли от всех учетных записей.

Для облегчения поиска индикаторов компрометации расследователи инцидента опубликовали скрипты. CurseForge выпустила руководство по ликвидации заражения.

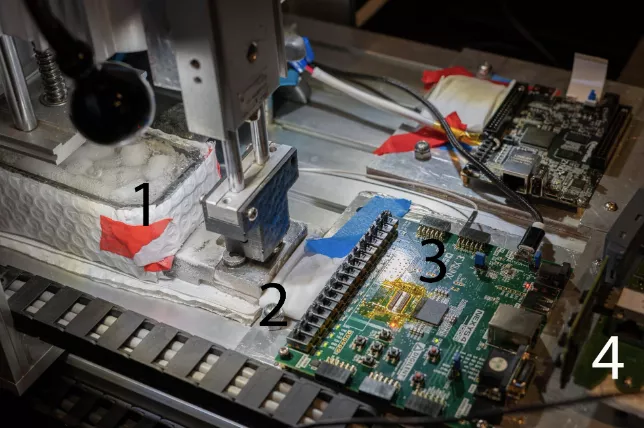

Исследователи создали робота для извлечения содержимого RAM

Сотрудники Red Balloon Security Анг Цуй и Юаньчжэ Ву представили криомеханического робота, способного извлекать содержимое оперативной памяти DDR3 с помощью низкой температуры.

Такая атака носит название Cold Boot Attack и достигается благодаря эффекту сохранения данных в динамической и статической оперативной памяти после выключения питания.

Устройство стоимостью менее $1000 буквально замораживает одну микросхему оперативной памяти. Чтобы считать данные, извлеченную физическую память помещают в FPGA.

Данные: REcon.

BreachedForum will resume its activities later this month.

It has new administration. It will be lead by the infamous ShinyHunters group.

— vx-underground (@vxunderground) June 2, 2023

ShinyHunters известна с 2020 года и отметилась организацией резонансных утечек из T-Mobile и AT&T с убытками в десятки миллионов долларов.

Летом 2022 года силовики арестовали одного из участников группировки, француза Себастьяна Рауля. Позднее двух его сообщников задержали в Марокко. На текущий момент все они экстрадированы в США, где ожидают суда.

По мнению экспертов, за возобновлением работы BreachForums могут стоять американские спецслужбы.

Злоумышленники создали Telegram-бот для заработка на фейковом поиске интимных фотографий

Эксперты «Лаборатории Касперского» обнаружили в Telegram чат-бот, который якобы основан на коде ChatGPT 4.0 и позволяет находить слитые интимные фотографии.

Пользователям предлагают проверить романтических партнеров, прислав ссылку на их профиль в социальных сетях или номер телефона.

Затем сервис имитирует процесс поиска и сообщает об «обнаружении страницы в базе». Последняя, по словам авторов бота, состоит более чем из 10 млн фото и видео.

По итогу заказчик получает скриншоты со скрытым изображением и предполагаемой датой слива материалов.

Данные: «Лаборатория Касперского».

За разовое снятие блюра авторы бота требуют заплатить 399 рублей, за безлимитный доступ к базе — 990 рублей. Однако по факту пользователь просто теряет деньги и не получает никаких фото.

Также на ForkLog:

- США обвинили «красного админа» WEX во взломе Mt.Gox.

- Гэри Генслер назвал крипторынок полным мошенничества.

- Глава Binance предупредил сотрудников о слежке через мессенджеры.

- Сенаторы США заподозрили Binance в ложных заявлениях.

- SEC потребовала заморозки активов Binance.US, позднее филиал приостановил депозиты в долларах.

- SEC подала в суд на криптобиржу Coinbase. В компании назвали иск «подрывающим конкурентоспособность США», однако отказались менять бизнес-модель.

- СМИ обнаружили в иске SEC к Binance параллели с кейсом FTX.

- Gate.io пригрозила участникам криптосообщества иском из-за слухов о банкротстве.

- SEC подала в суд на Binance и Чанпэна Чжао. Биржа заявила о готовности «решительно защищаться» в суде, однако в этом ей может помешать сложная корпоративная структура.

- Разработчики Multichain устранили неисправность в протоколе.

- Reuters заявило о контроле Binance над счетами независимого филиала в США.

- До Квона выпустили под залог в Черногории. В дальнейшем ему может грозить тюремный срок в двух странах.

- Убытки от взлома кошелька Atomic Wallet превысили $35 млн. Позднее хакер отправил активы в используемый Lazarus Group миксер.

- Метрополитен-музей вернет полученные в качестве донатов от FTX $550 000.

- СМИ: в Москве у следователя обнаружили биткоины на $28 млн.

Что почитать на выходных?

Разбираем, чем чревато для Binance оказание услуг пользователям из России.